在线av 动漫 Ary自动渗入器具使用体验

最近参与CIS大会,看到一款自动化渗入器具 Ary在线av 动漫,特质是会聚了多样可以调用的器具。

先容器具地址 https://github.com/TeraSecTeam/ary

POC网罗 https://github.com/TeraSecTeam/poc-collection

Ary是一个集多样渗入器具于一体的器具,不外看起来照旧一个开采中的版块,试用了一遍,嗅觉还可以。刺眼需要使用centos,粗略ubuntu会报一些造作。

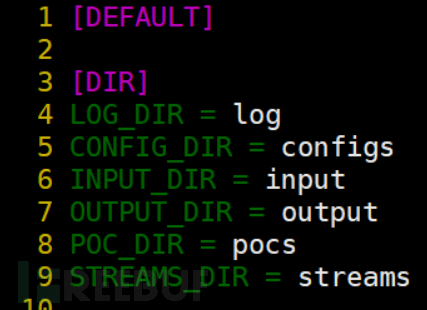

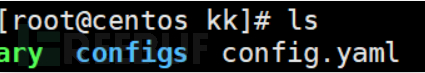

文献结构先容├── ary #二进制文献

├── configs #确立文献夹

├── input

├── log #日记记载

├── output #输出目次

├── pocs #poc文献夹,可以用我方的POC或者网上的poc

├── README.md 使用评释

└── streams #本质流地方文献夹,我方界说组合

中枢功能先容信息网罗

空间搜索引擎网罗

爬虫类器具网罗

爬虫类+存储类网罗

器具联动

爬虫类+扫描类器具(Poc考证)

存储类+扫描类(Poc考证)

器具联动自界说+自动化

装配1.装配统共的器具引擎,本质号召后,将会自动下载第三方的渗入器具,如xray。也可以事先不下载,在本质号召的技艺如果枯竭某个第三方器具会自动下载。

./ary --vulnscan --engine all --update -v

./ary --assertscan --engine all --update -v

2.chrome 的装配(爬虫需要)

确立yum谷歌的源:

vi /etc/yum.repos.d/google.repo

将底下这段粘贴进文献

[google]name=Google-x86_64baseurl=_64enabled=1gpgcheck=0gpgkey=https://dl-ssl.google.com/linux/linux_signing_key.pub

确立完之后,本质以下bash号召,装配google-chrome

yum update

yum install google-chrome-stable

google-chrome --version

确立文献默许加载确立为带有settings.ini的文献configs/example.settings.ini文献为确立示例,可以修改其本体,如加上钩络搜索引擎的token

1.目次确立可以确立各输入和输出目次

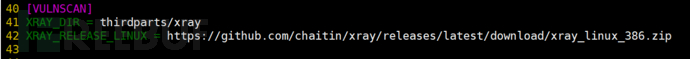

xray下载地址及下载输出位置

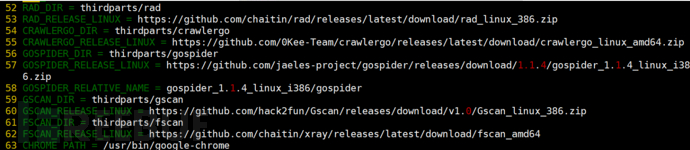

包含rad,crawlergo,gospider等信息网罗器具

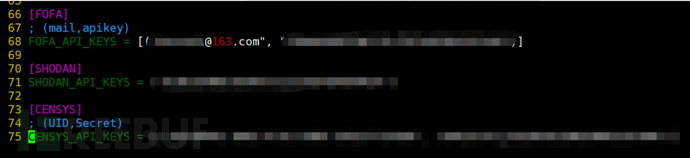

主淌若确立fofa,shodan,censys的token或API key

复旧shodan、fofa、censys等空间搜索引擎,使用关联搜索需要在确立文献configs/example.settings.ini中确立相应的token。

关联号召

./ary --netsearch --engine shodan --keyword dedecms -v --limit 10

./ary --netsearch --engine shodan --keyword "tomcat country:"US"" -v --limit 10

./ary --netsearch --engine fofa --keyword redis -v --limit 10

./ary --netsearch --engine fofa --keyword "protocol=socks4 && banner="0x5a"" -v --limit 10

./ary --netsearch --engine censys --keyword redis -v --limit 1000

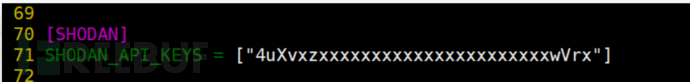

如使用shodan进行搜索

确立token(需要我方注册shodan的账号,赢得token)

cd configs[root@centos configs]# vim example.settings.ini

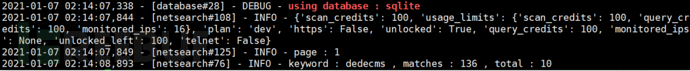

搜索dedecms框架, 闭幕10条

[root@centos kk]# ./ary --netsearch --engine shodan --keyword dedecms -v --limit 10

结尾如下

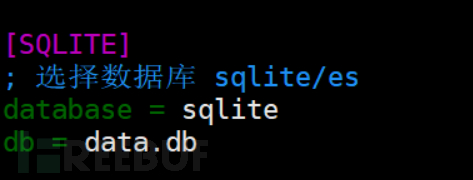

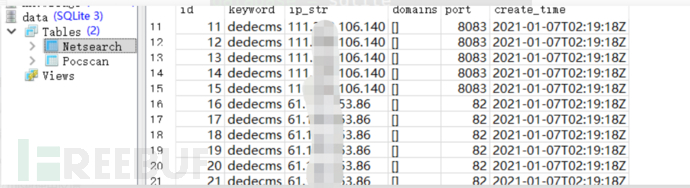

搜索结尾默许保存在sqlite中,在确立文献中确立,公开版默许确立sqlite

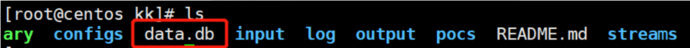

使用sqlite3器具 SQLiteStudio搜检,可看到结尾已保存到土产货data.db中

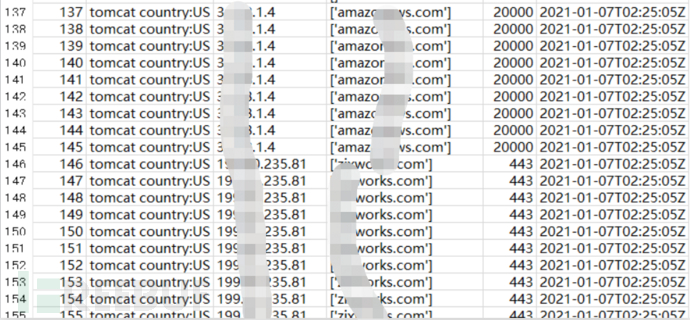

接管shodan语法搜索, 搜索国度为好意思国的tomcat

[root@centos kk]# ./ary --netsearch --engine shodan --keyword "tomcat country:"US"" -v --limit 10

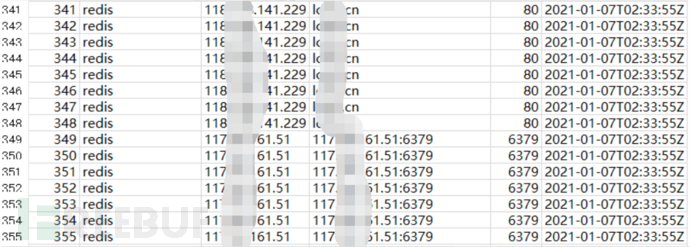

使用fofa基本语法搜索

[root@centos kk]# ./ary --netsearch --engine fofa --keyword redis -v --limit 10

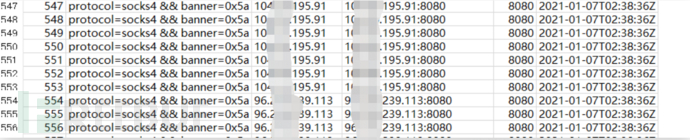

凭据特征搜索sock4代理,要道词为

protocol=socks4 && banner="0x5a"

./ary --netsearch --engine fofa --keyword "protocol=socks4 && banner="0x5a"" -v --limit 10

结尾

评述

censys的结尾不精准,莫得相应的端口

保举shodan和fofa

2.财富扫描基于在线靶场测试在线av 动漫

基于ARL财富扫描

ARL是freebuf智力中心开源的一套财富扫描系统(https://github.com/TophantTechnology/ARL),提供docker版,有前端界面,基于ARL可以便捷进行财富扫描和可视化

这里接管ARL 财富考查灯塔系统(https://hub.docker.com/r/tophant/arl/tags?page=1&ordering=last_updated)

径直使用docker版块的ARL,登录进去后改密码

在确立文献里确立ARL

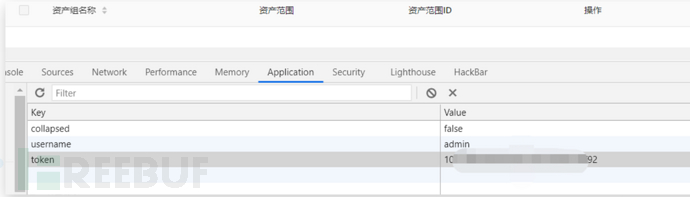

ARL token在登录后可以从cookie赢得

掀开F12搜检cookie

PS: 在启动docker的技艺可以确立固定token,如果需要一直使用提倡进行确立

之后在确立文献的[assertscan]中进行相应确立

通过ary调用ARL进行财富扫描

ARL:

./ary --assertscan --engine arl --input指定文献

./ary --assertscan --engine arl --url指定url,可指定多个url,url之间用逗号离隔

财富扫描关联号召

# 启动一个任务

# 查找子域名

./ary --assertscan --engine arl --url www.aaa.com -v --condition subdomain

./ary --assertscan --engine arl --url www.aaa.com,www.bbb.com -v --condition subdomain

# 查找子域名 指定文献

./ary --assertscan --engine arl --input targets.txt -v --condition subdomain

# 查找子域名 指定输出文献名

./ary --assertscan --engine arl --url www.aaa.com -v --condition subdomain --output arl.csv

# 查找端口

./ary --assertscan --engine arl --input targets.txt -v --condition portscan

# 赢得任务结尾

./ary --assertscan --engine arl -v --fetch-result --keyword 5fd321f0a4a557000fb2a574

# 赢得任务结尾 - 加载文献

./ary --assertscan --engine arl -v --fetch-result --input arl.csv

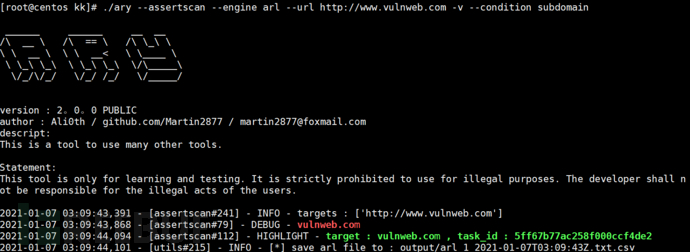

扫描测试

./ary --assertscan --engine arl --url -v --condition subdomain

登录ARL后台,x.x.x.x:5003, 输入账号密码,可以看到在ARL中也曾启动了任务

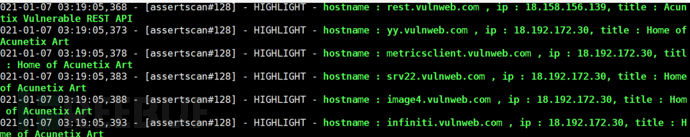

赢得扫描竣事的结尾

[root@centos kk]# ./ary --assertscan --engine arl -v --fetch-result --keyword 5ff67b77ac258f000ccf4de2

或者径直把文献当作输入

[root@centos kk]# ./ary --assertscan --engine arl -v --fetch-result --input output/arl_1_2021-01-07T03\:09\:43Z.txt.csv

白鹿ai换脸

端口扫描

./ary --assertscan --engine arl --input vulnweb.com -v --condition portscan

端口扫描仅限于top100,不太好用,不成指定端口

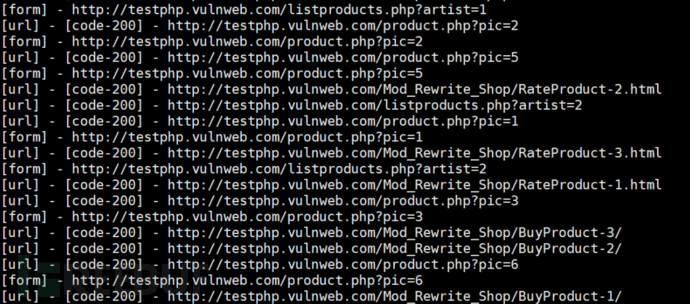

3.爬虫类./ary --assertscan --engine rad --url -v

./ary --assertscan --engine gospider --url -v

./ary --assertscan --engine crawlergo --url -v

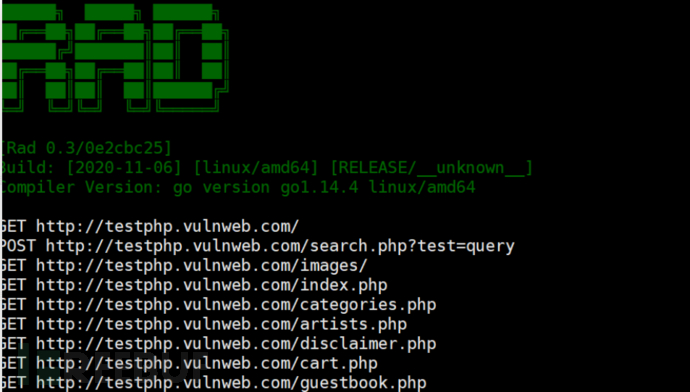

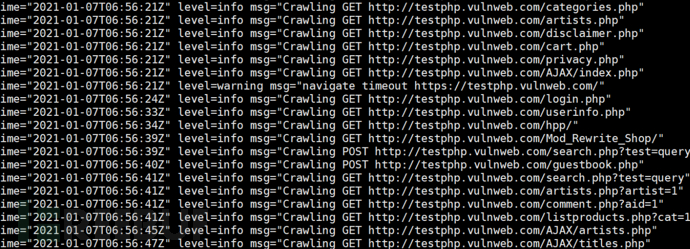

使用rad进行爬取

[root@centos kk]# ./ary --assertscan --engine rad --url -v

如果莫得rad,会自动下载并运转爬取

rad确立文献rad_config.yml在刻下目次生成爬取经过

保存结尾在

output/rad_1_2021-01-07T06:47:23Z.txt

使用gospider进行爬取

./ary --assertscan --engine gospider --url -v

如果莫得gospider,会自动下载并运转爬取

结尾保存在output/gospider文献夹下

2021-01-07 06:50:00,846 - [assertscan#143] - HIGHLIGHT - saved to output/gospider

gospider比rad在参数上愈加详确

使用crawlgo进行爬取

如果莫得crawlgo,会自动下载并运转爬取

[root@centos kk]# ./ary --assertscan --engine crawlergo --url -vCrawlgo的也比拟详确,然而速率较gospider和rad慢

结尾保存在output文献夹下

2021-01-07 06:57:40,600 - [assertscan#165] - HIGHLIGHT - saved to output/crawlergo_1_2021-01-07T06:56:05Z.txt

4.纰谬扫描# 对宗旨进行扫描

./ary --vulnscan --url --engine xray -v

# 对宗旨进行被迫扫描(rad+xray)

./ary --vulnscan --engine xray --url -v --passive

# 对文献中的宗旨进行被迫扫描

./ary --vulnscan --engine xray --input target.txt -v --passive

# 读取数据库中的数据进扫描

./ary --vulnscan --engine xray --keyword tomcat -v

./ary --vulnscan --engine xray --keyword tomcat -v --crawl

径直调用xray进行扫描

./ary --vulnscan --url --engine xray -v

如果莫得xray,会自动下载并运转爬取

xray真的立文献config.yaml默许在刻下文献夹生成

下载完后保存在在thirdpartys文献夹下

xray结尾以json样式保存在output目次下

调用xray进行被迫扫描

./ary --vulnscan --engine xray --url -v --passive

成果不好,可能是使用姿势分别,待进一步探索

xray+gospider分开跑

成果可以

在两个末端中运行身手:

运行xray, xray在7778端口监听,被迫扫描模式

./ary --vulnscan --engine xray --port 7778 --background -v

运行gospider,将流量转发到7778端口给xray进行扫描,使用xray对go spider的本体进行扫描

./ary --assertscan --engine gospider --url -v --passive --port 7778

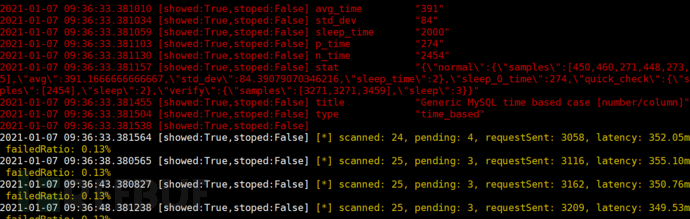

成果如下

xray+rad分开跑

运行rad,将流量转发到7778给xray扫描,成果可以

xray+crawelgo分开跑

运行crawelgo,扫描的数目多少许,然而相对来说慢少许

PoC 纰谬考证

POC可自行在POC网罗 https://github.com/TeraSecTeam/poc-collection样子中寻找

./ary --pocscan --input redis.txt --poc redis -v

./ary --pocscan --url xx.xx.xx.xx --poc ./pocs/redis -v

./ary --pocscan --poc tomcat --keyword tomcat -v

./ary --pocscan --keyword redis --poc redis -v

./ary --pocscan --keyword redis --poc redis -v --limit 1 --dumppcap redis

./ary --pocscan --keyword thinkphp --poc thinkphp_rce2 -v --limit 20 --dumppcap thinkphp

# 写到数据库

./ary --pocscan --url xx.xx.xx.xx --poc redis -v --limit 2 --upload

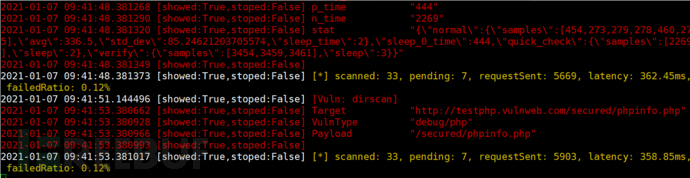

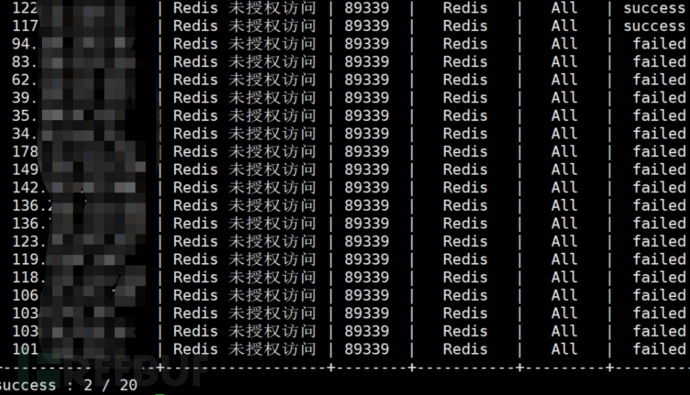

redis POC 成果

针对单个网站打poc

[root@centos kk]# ./ary --pocscan --url 122.xx.xx.xx --poc redis -v

针对数据库中的要道词打POC

[root@centos kk]# ./ary --pocscan --keyword redis --poc redis -v

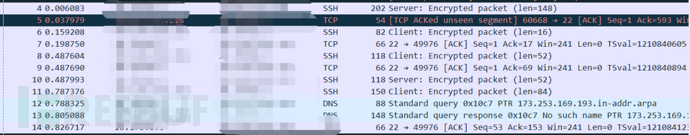

对数据包详确分析

本质流尝试使用录包功能,录包之后为pcap样式,可以用wireshark掀开

使用这个模块可以自界说经过。

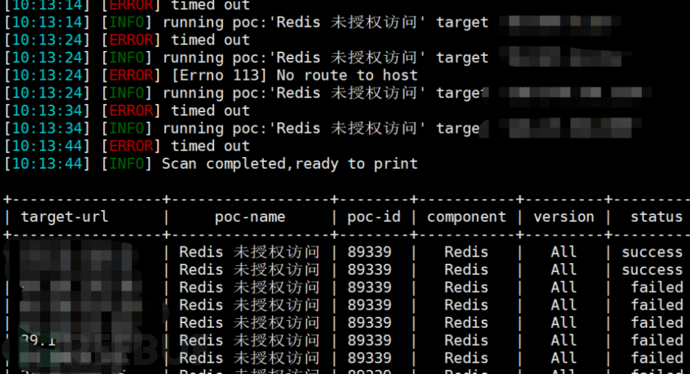

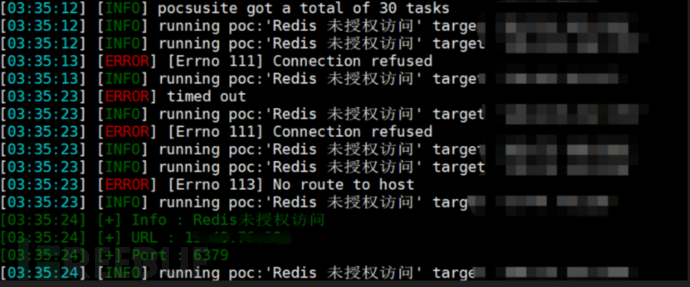

使用steam进行POC考证

自界说经过真的立在./streams/streams.yaml

./ary -v --stream --input streams.yaml --keyword "redis 未授权走访纰谬"

可以看到称呼为redis 未授权走访纰谬,故在号召行中输入该要道词`--keyword "redis 未授权走访纰谬"`

将会使用shodan进行redis征集,况兼使用pocs目次下的redis.py POC进行哄骗尝试

成果如下

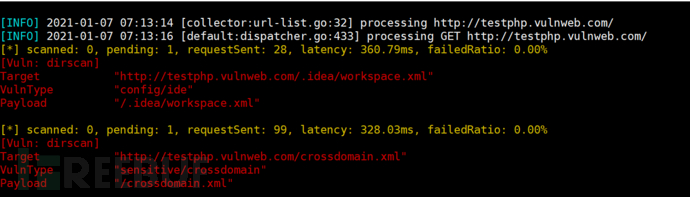

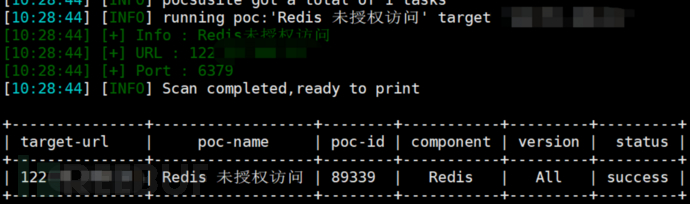

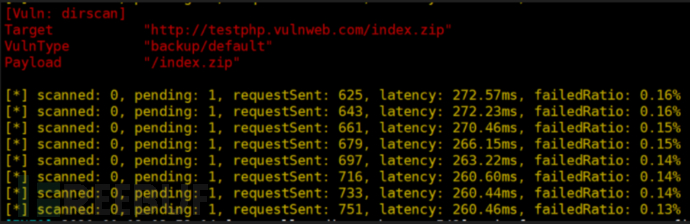

使用stream进行纰谬挖掘

也可以进行纰谬扫描,指定xray引擎,非passive花式扫描,要道词为test testphp.vulnweb.com

./ary -v --stream --input streams.yaml --keyword "test testphp.vulnweb.com"

即可进行xray扫描

成果 如下

1、API报错

2021-01-07 02:28:23,382 - [netsearch#217] - DEBUG - fofa mail : hxxxxxl@163.com, secret : 238ebxxxxxxxxxxxxxxxxxx2440

2021-01-07 02:28:23,387 - [database#28] - DEBUG - using database : sqlite

2021-01-07 02:28:23,396 - [netsearch#249] - DEBUG - https://fofa.so/api/v1/search/all?email=hxxxxxl@163.com&key=238ebxxxxxxxxxxxxxxxxxx2440&qbase64=aXA9IjguOC144Ljgi&size=1

2021-01-07 02:28:24,597 - [netsearch#253] - ERROR - 401 Unauthorized, make sure 1.email and apikey is correct 2.FOFA coin is enough.

措置门径: 注册账号,赢得token,并在确立文献中填入相应的token

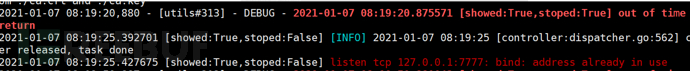

2、端口被占用

措置门径

[root@centos kk]# ./ary --kill --engine xray --port 7777 -v

回来- 快速的财富网罗和器具联动操作

- 在赢得某个POC和框架信息的情况下,可以快速团聚所需要的网站况兼调用需要的器具进行扫描

- 适用于浅显进行纰谬挖掘

- 数据库的使用可以瓦解更多的思象力,其他版块在数据方面应该会更友好

- 体验下来在线av 动漫,公开版适用于渗入测试前中期的自动化责任,援救在测试中更快地寻找到龙套点